Проект РСМД

Кибермощь Ирана

[|]

Насколько важна информационная и кибербезопасность для стабильности Ирана?

Для Ирана, практически с начала 1980-х гг. находящегося в сложном геополитическом и геостратегическом окружении и глобальном противостоянии с основными внешнеполитическими соперниками — США, Израилем и блоком нефтяных монархий Персидского залива, возглавляемым Саудовской Аравией — необходимость обеспечения информационной безопасности и кибербезопасности в национальном масштабе является одним из факторов геополитической устойчивости наравне с поддержанием относительного военно-политического паритета.

Как и для всех современных государств, этому способствует все возрастающая зависимость функционирования системы государственного управления, социальной, экономической, транспортной и военной инфраструктуры Ирана от устойчивости и дееспособности обеспечивающей их информационной инфраструктуры. При этом для Ирана спектр угроз в киберпространстве, исходящих от внешних источников, дополняется внутренним фактором: устойчивость иранской государственной системы сильно зависит от внутриполитической ситуации в иранском обществе. Это, в свою очередь, связано с внутриэкономическими проблемами и сложной общественно-политической атмосферой, которая подвержена информационному воздействию оппозиции и поддерживающих ее внешних сил. Не раз выявляемая вероятность использования внешними силами интернет-сетей для информационного воздействия на внутриполитическую ситуацию в стране также ориентирует иранское руководство на приоритетное развитие эффективных механизмов по обеспечению контроля за интернет-пространством, мониторингу размещаемого контента и активности пользователей.

Иран, официально причисленный США к «оси зла», стал, пожалуй, одним из приоритетных объектов кибератак со стороны спецслужб США и их союзников — в первую очередь Израиля. Это не могло не побудить Иран к созданию собственного потенциала в сфере кибербезопасности — как в части противодействия киберугрозам, так и в части развития систем по кибершпионажу и кибератакам на объекты критической инфраструктуры возможных противников. При этом потенциал в сфере кибербезопасности рассматривается Ираном в качестве одного из ключевых и эффективных инструментов так называемой «мягкой силы».

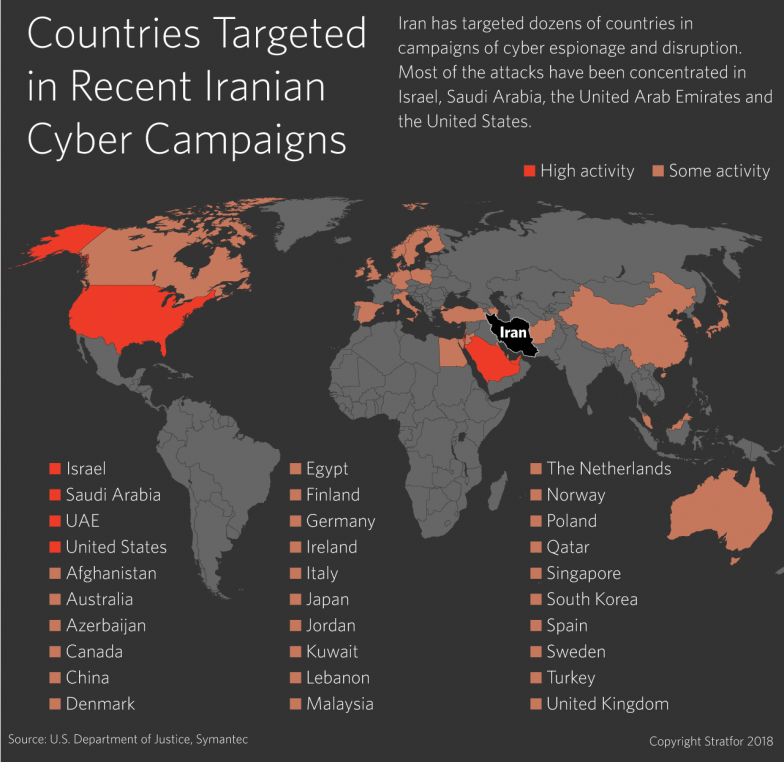

Приоритетными направлениями иранских киберопераций являются США, Израиль, монархии Персидского залива, а также ведущие западноевропейские государства. По данным приводимого в статье мониторинга деятельности иранских кибергрупп, промышленный кибершпионаж и кибератаки со стороны Ирана были нацелены в первую очередь на высокотехнологичные отрасли государств-мишеней, базы данных которых имеют ценность для развития соответствующих иранских компетенций, либо инфраструктурные отрасли, сбои в работе которых обеспечивали наибольший общественный резонанс. В частности, это аэрокосмическая промышленность, оборонно-промышленный комплекс, добывающая промышленность, энергетический, финансовый и телекоммуникационный секторы. В числе крупнейших киберопераций, проводившихся иранскими группами (либо группами, идентифицируемыми в качестве иранских), отмечались такие резонансные акции, как компания Madi (2012 г.), Operation Ababil (2012–2014 гг.), Operation Shamoon/Operation Shamoon 2 (2012 г. и 2016–2017 гг.), #OpIsrael и #OpUSA (2013 г. и последующие годы), Operation Cleaver (2012–2014 гг.), Operation Saffron Rose (2013–2014 гг.), Operation Newscaster (2011–2014 гг.), Operation Woolen-GoldFish (2014–2015 гг.), Operation Wilted Tulip (2013–2017 гг.) и Magic Hound (2016–2017 гг.). В ходе этих операций объектами становились десятки госучреждений и частных компаний вышеперечисленных стран.

Зарубежными исследователями указывается на все большее смещение акцента иранских спецслужб на проведение киберопераций для сбора разведданных. Также кибероперации в случае их неудачного исхода, по сравнению с провалами агентов иранских спецслужб или завербованных ими лиц, гораздо менее доказуемы и менее резонансны в дипломатическом отношении. При этом западными исследователями отмечалось, что целью большинства киберопераций, проводимых иранскими кибергруппами, в отличие от, к примеру, Китая и других стран, зачастую является не только шпионаж, но и нанесение максимального ущерба объекту атаки. Также наиболее заметными иранскими хакерскими группами практически не проводятся кибероперации, связанные с финансовым пиратством.

Важными объектами киберопераций иранских спецслужб в сфере контроля за информационным пространством также являются иранские оппозиционные партии, диссиденты и неправительственные организации (как в самом Иране, так и за границей), национальные диаспоры и сотрудники госструктур. В отдельных источниках отмечается, что большая часть операций иранских киберструктур проводится именно против внутренних оппозиционных движений, при этом применяются довольно разнообразные эффективные методы мониторинга и проведения киберопераций по взлому, уничтожению баз данных, блокировке сайтов и аккаунтов.

Развитие национальных компетенций в сфере обеспечения кибербезопасности упомянуто в государственных программных документах. В частности, в рамках реализации национального плана экономического развития на 2011–2016 гг. обозначалось обеспечение доступа пользователей к безопасным онлайн сетям и обеспечение кибербезопасности, внедрение в государственных ведомствах системы управления информационной безопасностью (Information Security Management System — ISMS). Также в национальном плане говорилось о создании операционных центров информационной безопасности (ISOCs) в соответствии с программным документом, разработанным и принятым AFTA в 2015 г. и посвященным вопросам национальной кибербезопаности. В сентябре 2015 г. министр связи и информационных технологий Ирана Махмуд Ваези анонсировал, что в рамках реализации национального плана экономического развития на 2016–2021 гг. Иран планирует выйти на ведущее место в регионе по обеспечению кибербезопасности пользователей.

При этом, по данным Международного союза электросвязи (International Telecommunication Union — ITU), по индексу кибербезопасности (Global Cybersecurity Index) в 2014 г. Иран занимал 19-е место в мире, а в 2017 г. — лишь 60-е. Однако необходимо учитывать, что рейтинг преимущественно отражает уровень информационной безопасности государств по комплексу базовых показателей — наличию национальных правовых систем координации политики и стратегий развития кибербезопасности, технических возможностей по обеспечению информационной безопасности, научно-исследовательских и образовательных программ в сфере информационной безопасности. При подсчете индекса не сравнивается потенциал и компетенции стран в части кибербезопасности и проведения кибератак. Для сравнения: в рейтинге Global Cybersecurity Index 2017 первые три позиции заняли Сингапур, США и Малайзия, Франция заняла 8-е место, Россия — 10-е, Великобритания — 12-е, а Израиль и Китай только 20-е и 30-е соответственно. Такой рейтинг мало коррелирует с реальными компетенциями данных государств в сфере обеспечения кибербезопасности критически важных объектов и их возможностями по проведению киберопераций в отношении потенциальных противников.

При этом важно отметить, что хотя антииранские санкции и оказали существенное сдерживающее воздействие на ВПК Ирана и потребовали значительных бюджетных ассигнований (в силу сохраняющейся зависимости от зарубежного технического содействия и от передачи технологий), но они несильно повлияли на развитие иранской сферы кибербезопасности.

Иранские официальные лица при оценке развития национальных компетенций в сфере кибербезопасности указывают на их достаточно высокий уровень и поступательный рост и при этом неизменно отмечают их приоритетную направленность на защиту от иностранного вмешательства. К примеру, по оценке, сделанной еще в 2013 г. заместителем командующего ополчением Basij бригадным генералом Мохамадом Хосейном Сепером, по потенциалу в области кибербезопасности Иран находится на четвертом месте в мире и целью КСИР является поддержка киберкомпетенций на уровне, обеспечивающем выдерживание стратегического баланса с США и Израилем. В 2014 г. руководителем департамента информационных технологий и связи Генерального штаба Вооруженных сил Ирана генералом Мохаммадом Акакиши отмечалось, что «Иран в полной мере готов к противоборству в киберпространстве», и подчеркивалось, что, несмотря на постоянные угрозы США в адрес Тегерана, Вашингтон вынужден учитывать потенциал Ирана в сфере информационных технологий.

Как правило, высоко оцениваются возможности Ирана в сфере кибербезопасности и большинством западных исследователей, относящих Иран к числу шести государств мира с наиболее развитыми компетенциями, наряду с США, Россией, Китаем, Израилем и Великобританией.

Уже в 2013 г. израильским исследовательским центром Institute for National Security Studies (INSS) отмечалось, что Иран имеет значительный потенциал для проведения кибератак, и в случае эскалации противостояния между Ираном и западными странами он может быть использован в отношении критически значимых объектов инфраструктуры США и их союзников, включая банковский и финансовый сектор, энергетическую и транспортную инфраструктуру. Тогда же командующий Космическим командованием ВВС США генерал Уильям Шелтон заявил, что Иран в скором времени станет «значимой силой в области кибербезопасности, с которой нужно будет считаться с учетом потенциальной угрозы, которую он может представлять для Соединенных Штатов». У. Шелтон также отметил, что «китайские хакеры — не единственные хакеры, о которых нужно беспокоиться Вашингтону».

В 2014 г. американские разведслужбы и эксперты в сфере кибербезопасности были вынуждены признать достижение Ираном значительного уровня компетенций в этой области и потенциала по проведению киберопераций, свидетельством чему стали массированные атаки на финансовый, банковский и оборонный сектор США (операции Ababil, Safron Rose) и против объектов на Ближнем Востоке (операции Shamoon/Shamoon 2). По данным доклада «Iranian Cyber Warfare Threat Assessment», опубликованного в 2015 г. американской компанией по кибербезопасности Defense Technology Corporation LLC, Иран позиционировался в числе пяти ведущих стран мира с наиболее развитыми компетенциями в области кибербезопасности и проведения киберопераций. Не менее высокая оценка была дана в 2016 г. адмиралом Майклом Роджерсом, возглавлявшим АНБ и Киберкомандование вооруженных сил США. Он отметил, что Иран становится одним из наиболее опасных противников в киберпространстве наряду с Россией и Китаем. В 2017 г. Научный совет Министерства обороны США опубликовал отчет с выводом о возрастающем потенциале Ирана и Северной Кореи по проведению кибератак в отношении США, а также о необходимости принятия усилий для их сдерживания, аналогичных мерам противодействия развитию ядерной программы этих стран.

Согласно недавним оценкам специалистов американского института Washington Institute for Near East Policy, Иран готов к проведению киберопераций для блокирования систем управления критически важными военными объектами, инфраструктурой и логистикой США. Аналогичные оценки приводились чиновниками американской администрации, заявлявшими, что Иран подготовил фундамент для проведения масштабных кибератак на критически значимые объекты инфраструктуры США, западноевропейских и ближневосточных стран. При этом, согласно опубликованному в 2016 г. отчету Управления государственной отчетности США, в отношении возрастающей активности иранских хакерских атак отмечалось, что почти все критически важные инфраструктурные отрасли США не имели адекватных показателей по кибербезопасности.

Несмотря на очевидный потенциал Ирана по противодействию зарубежным кибератакам и проведению собственных, отдельными зарубежными источниками отмечается ограниченность компетенций Ирана по сравнению, к примеру, с возможностями США, России и Китая, в т.ч. и в силу значительного отставания в техническом оснащении.

Большинством зарубежных исследователей указывалось, что, несмотря на довольно масштабный характер иранских кибератак, в ряде случаев приводивших к серьезному ущербу, в том числе финансовому, их объектами преимущественно становились коммерческие организации. При этом отмечалось, что кибератаки, проводившиеся в отношении информационных ресурсов американских оборонных компаний, имели весьма ограниченный успех, и практически отсутствовали сообщения о краже Ираном чувствительной информации. Случаи успешных киберопераций против американских и европейских госструктур также пока являются единичными, и основная масса резонансных инцидентов связана с атаками на менее защищенные аккаунты и почтовые адреса госслужащих, либо второстепенные и внешние инфраструктурные объекты. Признавалась определенная эффективность проведения иранскими хакерами кибератак по хищению баз данных и их блокировке.

Аналогичные оценки давались и в контексте анализа потенциала иранских хакеров при атаках на Израиль. Исследователи отмечали, что, несмотря на имевшие место случаи уничтожения баз данных израильских пользователей, возможности иранских кибергрупп для атак на критически значимые инфраструктурные объекты были довольно ограниченными. Поэтому их целями преимущественно становились менее защищенные объекты — серверы научных и коммерческих организаций, вузов, а также аккаунты сотрудников госведомств и организаций в соцсетях.

Из довольно широкого спектра комментариев для оценки реальных возможностей Ирана в сфере кибербезопасности стоит отметить два крайних момента. Во-первых, несмотря на подчеркиваемую необходимость всего лишь обеспечить собственную кибербезопасность, Иран все же стремится позиционировать свои возможности по киберпротивоборству в качестве действенного фактора воздействия на геополитических соперников. Во-вторых, западные, прежде всего американские, чиновники стремятся представить рост иранского киберпотенциала (как и его ядерной программы) в качестве жупела для обоснования геополитического давления на Тегеран и выбивания дополнительных ассигнований для реализации собственных масштабных программ по развитию киберпотенциала и оборонного сектора. При этом очевидно, что проведением довольно масштабных киберопераций против правительственных, военных и научных учреждений, экономических субъектов и инфраструктурных объектов в США, Саудовской Аравии, западноевропейских и прочих государствах Иран продемонстрировал наличие дополнительного спектра возможностей ответного реагирования на вероятную внешнюю военную агрессию.

Зарубежные источники признают, что иранские кибероперации могут служить примером довольно успешного противодействия стран третьего мира ведущим мировым державам в данной сфере. Многие эксперты рассматривают ставку Ирана на приоритетное развитие национальных компетенций в сфере кибербезопасности не только как фактор обеспечения военно-стратегического паритета с США и прочими потенциальными противниками. Также указывается, что достигнутый потенциал в сфере кибервозможностей вполне может использоваться Тегераном в качестве силового фактора в переговорном процессе с США и прочими геополитическими оппонентами.

Например, зарубежные наблюдатели отмечали видимый спад активности киберопераций, направленных на США, после заключения в 2015 г. международного соглашения по иранской ядерной программе (Joint Comprehensive Plan of Action — JCPOA). Это трактовалось в т.ч. как косвенное свидетельство связи иранских кибергрупп с госструктурами. При этом одновременно отмечался рост активности проводимых киберопераций на региональном уровне против союзников США (в первую очередь против Саудовской Аравии и Израиля), что отдельными западными наблюдателями воспринималось как сохранение косвенного давления на США. После фактического демарша в сентябре 2017 г. администрации Дональда Трампа по отказу от JCPOA американские спецслужбы указывали на риск возобновления Ираном масштабных кибератак против США, что подтверждалось активизацией деятельности иранских хакеров.

Как и для всех современных государств, этому способствует все возрастающая зависимость функционирования системы государственного управления, социальной, экономической, транспортной и военной инфраструктуры Ирана от устойчивости и дееспособности обеспечивающей их информационной инфраструктуры. При этом для Ирана спектр угроз в киберпространстве, исходящих от внешних источников, дополняется внутренним фактором: устойчивость иранской государственной системы сильно зависит от внутриполитической ситуации в иранском обществе. Это, в свою очередь, связано с внутриэкономическими проблемами и сложной общественно-политической атмосферой, которая подвержена информационному воздействию оппозиции и поддерживающих ее внешних сил. Не раз выявляемая вероятность использования внешними силами интернет-сетей для информационного воздействия на внутриполитическую ситуацию в стране также ориентирует иранское руководство на приоритетное развитие эффективных механизмов по обеспечению контроля за интернет-пространством, мониторингу размещаемого контента и активности пользователей.

Иран, официально причисленный США к «оси зла», стал, пожалуй, одним из приоритетных объектов кибератак со стороны спецслужб США и их союзников — в первую очередь Израиля. Это не могло не побудить Иран к созданию собственного потенциала в сфере кибербезопасности — как в части противодействия киберугрозам, так и в части развития систем по кибершпионажу и кибератакам на объекты критической инфраструктуры возможных противников. При этом потенциал в сфере кибербезопасности рассматривается Ираном в качестве одного из ключевых и эффективных инструментов так называемой «мягкой силы».

Приоритетными направлениями иранских киберопераций являются США, Израиль, монархии Персидского залива, а также ведущие западноевропейские государства. По данным приводимого в статье мониторинга деятельности иранских кибергрупп, промышленный кибершпионаж и кибератаки со стороны Ирана были нацелены в первую очередь на высокотехнологичные отрасли государств-мишеней, базы данных которых имеют ценность для развития соответствующих иранских компетенций, либо инфраструктурные отрасли, сбои в работе которых обеспечивали наибольший общественный резонанс. В частности, это аэрокосмическая промышленность, оборонно-промышленный комплекс, добывающая промышленность, энергетический, финансовый и телекоммуникационный секторы. В числе крупнейших киберопераций, проводившихся иранскими группами (либо группами, идентифицируемыми в качестве иранских), отмечались такие резонансные акции, как компания Madi (2012 г.), Operation Ababil (2012–2014 гг.), Operation Shamoon/Operation Shamoon 2 (2012 г. и 2016–2017 гг.), #OpIsrael и #OpUSA (2013 г. и последующие годы), Operation Cleaver (2012–2014 гг.), Operation Saffron Rose (2013–2014 гг.), Operation Newscaster (2011–2014 гг.), Operation Woolen-GoldFish (2014–2015 гг.), Operation Wilted Tulip (2013–2017 гг.) и Magic Hound (2016–2017 гг.). В ходе этих операций объектами становились десятки госучреждений и частных компаний вышеперечисленных стран.

Зарубежными исследователями указывается на все большее смещение акцента иранских спецслужб на проведение киберопераций для сбора разведданных. Также кибероперации в случае их неудачного исхода, по сравнению с провалами агентов иранских спецслужб или завербованных ими лиц, гораздо менее доказуемы и менее резонансны в дипломатическом отношении. При этом западными исследователями отмечалось, что целью большинства киберопераций, проводимых иранскими кибергруппами, в отличие от, к примеру, Китая и других стран, зачастую является не только шпионаж, но и нанесение максимального ущерба объекту атаки. Также наиболее заметными иранскими хакерскими группами практически не проводятся кибероперации, связанные с финансовым пиратством.

Важными объектами киберопераций иранских спецслужб в сфере контроля за информационным пространством также являются иранские оппозиционные партии, диссиденты и неправительственные организации (как в самом Иране, так и за границей), национальные диаспоры и сотрудники госструктур. В отдельных источниках отмечается, что большая часть операций иранских киберструктур проводится именно против внутренних оппозиционных движений, при этом применяются довольно разнообразные эффективные методы мониторинга и проведения киберопераций по взлому, уничтожению баз данных, блокировке сайтов и аккаунтов.

Развитие национальных компетенций в сфере обеспечения кибербезопасности упомянуто в государственных программных документах. В частности, в рамках реализации национального плана экономического развития на 2011–2016 гг. обозначалось обеспечение доступа пользователей к безопасным онлайн сетям и обеспечение кибербезопасности, внедрение в государственных ведомствах системы управления информационной безопасностью (Information Security Management System — ISMS). Также в национальном плане говорилось о создании операционных центров информационной безопасности (ISOCs) в соответствии с программным документом, разработанным и принятым AFTA в 2015 г. и посвященным вопросам национальной кибербезопаности. В сентябре 2015 г. министр связи и информационных технологий Ирана Махмуд Ваези анонсировал, что в рамках реализации национального плана экономического развития на 2016–2021 гг. Иран планирует выйти на ведущее место в регионе по обеспечению кибербезопасности пользователей.

При этом, по данным Международного союза электросвязи (International Telecommunication Union — ITU), по индексу кибербезопасности (Global Cybersecurity Index) в 2014 г. Иран занимал 19-е место в мире, а в 2017 г. — лишь 60-е. Однако необходимо учитывать, что рейтинг преимущественно отражает уровень информационной безопасности государств по комплексу базовых показателей — наличию национальных правовых систем координации политики и стратегий развития кибербезопасности, технических возможностей по обеспечению информационной безопасности, научно-исследовательских и образовательных программ в сфере информационной безопасности. При подсчете индекса не сравнивается потенциал и компетенции стран в части кибербезопасности и проведения кибератак. Для сравнения: в рейтинге Global Cybersecurity Index 2017 первые три позиции заняли Сингапур, США и Малайзия, Франция заняла 8-е место, Россия — 10-е, Великобритания — 12-е, а Израиль и Китай только 20-е и 30-е соответственно. Такой рейтинг мало коррелирует с реальными компетенциями данных государств в сфере обеспечения кибербезопасности критически важных объектов и их возможностями по проведению киберопераций в отношении потенциальных противников.

При этом важно отметить, что хотя антииранские санкции и оказали существенное сдерживающее воздействие на ВПК Ирана и потребовали значительных бюджетных ассигнований (в силу сохраняющейся зависимости от зарубежного технического содействия и от передачи технологий), но они несильно повлияли на развитие иранской сферы кибербезопасности.

Иранские официальные лица при оценке развития национальных компетенций в сфере кибербезопасности указывают на их достаточно высокий уровень и поступательный рост и при этом неизменно отмечают их приоритетную направленность на защиту от иностранного вмешательства. К примеру, по оценке, сделанной еще в 2013 г. заместителем командующего ополчением Basij бригадным генералом Мохамадом Хосейном Сепером, по потенциалу в области кибербезопасности Иран находится на четвертом месте в мире и целью КСИР является поддержка киберкомпетенций на уровне, обеспечивающем выдерживание стратегического баланса с США и Израилем. В 2014 г. руководителем департамента информационных технологий и связи Генерального штаба Вооруженных сил Ирана генералом Мохаммадом Акакиши отмечалось, что «Иран в полной мере готов к противоборству в киберпространстве», и подчеркивалось, что, несмотря на постоянные угрозы США в адрес Тегерана, Вашингтон вынужден учитывать потенциал Ирана в сфере информационных технологий.

Как правило, высоко оцениваются возможности Ирана в сфере кибербезопасности и большинством западных исследователей, относящих Иран к числу шести государств мира с наиболее развитыми компетенциями, наряду с США, Россией, Китаем, Израилем и Великобританией.

Уже в 2013 г. израильским исследовательским центром Institute for National Security Studies (INSS) отмечалось, что Иран имеет значительный потенциал для проведения кибератак, и в случае эскалации противостояния между Ираном и западными странами он может быть использован в отношении критически значимых объектов инфраструктуры США и их союзников, включая банковский и финансовый сектор, энергетическую и транспортную инфраструктуру. Тогда же командующий Космическим командованием ВВС США генерал Уильям Шелтон заявил, что Иран в скором времени станет «значимой силой в области кибербезопасности, с которой нужно будет считаться с учетом потенциальной угрозы, которую он может представлять для Соединенных Штатов». У. Шелтон также отметил, что «китайские хакеры — не единственные хакеры, о которых нужно беспокоиться Вашингтону».

В 2014 г. американские разведслужбы и эксперты в сфере кибербезопасности были вынуждены признать достижение Ираном значительного уровня компетенций в этой области и потенциала по проведению киберопераций, свидетельством чему стали массированные атаки на финансовый, банковский и оборонный сектор США (операции Ababil, Safron Rose) и против объектов на Ближнем Востоке (операции Shamoon/Shamoon 2). По данным доклада «Iranian Cyber Warfare Threat Assessment», опубликованного в 2015 г. американской компанией по кибербезопасности Defense Technology Corporation LLC, Иран позиционировался в числе пяти ведущих стран мира с наиболее развитыми компетенциями в области кибербезопасности и проведения киберопераций. Не менее высокая оценка была дана в 2016 г. адмиралом Майклом Роджерсом, возглавлявшим АНБ и Киберкомандование вооруженных сил США. Он отметил, что Иран становится одним из наиболее опасных противников в киберпространстве наряду с Россией и Китаем. В 2017 г. Научный совет Министерства обороны США опубликовал отчет с выводом о возрастающем потенциале Ирана и Северной Кореи по проведению кибератак в отношении США, а также о необходимости принятия усилий для их сдерживания, аналогичных мерам противодействия развитию ядерной программы этих стран.

Согласно недавним оценкам специалистов американского института Washington Institute for Near East Policy, Иран готов к проведению киберопераций для блокирования систем управления критически важными военными объектами, инфраструктурой и логистикой США. Аналогичные оценки приводились чиновниками американской администрации, заявлявшими, что Иран подготовил фундамент для проведения масштабных кибератак на критически значимые объекты инфраструктуры США, западноевропейских и ближневосточных стран. При этом, согласно опубликованному в 2016 г. отчету Управления государственной отчетности США, в отношении возрастающей активности иранских хакерских атак отмечалось, что почти все критически важные инфраструктурные отрасли США не имели адекватных показателей по кибербезопасности.

Несмотря на очевидный потенциал Ирана по противодействию зарубежным кибератакам и проведению собственных, отдельными зарубежными источниками отмечается ограниченность компетенций Ирана по сравнению, к примеру, с возможностями США, России и Китая, в т.ч. и в силу значительного отставания в техническом оснащении.

Большинством зарубежных исследователей указывалось, что, несмотря на довольно масштабный характер иранских кибератак, в ряде случаев приводивших к серьезному ущербу, в том числе финансовому, их объектами преимущественно становились коммерческие организации. При этом отмечалось, что кибератаки, проводившиеся в отношении информационных ресурсов американских оборонных компаний, имели весьма ограниченный успех, и практически отсутствовали сообщения о краже Ираном чувствительной информации. Случаи успешных киберопераций против американских и европейских госструктур также пока являются единичными, и основная масса резонансных инцидентов связана с атаками на менее защищенные аккаунты и почтовые адреса госслужащих, либо второстепенные и внешние инфраструктурные объекты. Признавалась определенная эффективность проведения иранскими хакерами кибератак по хищению баз данных и их блокировке.

Аналогичные оценки давались и в контексте анализа потенциала иранских хакеров при атаках на Израиль. Исследователи отмечали, что, несмотря на имевшие место случаи уничтожения баз данных израильских пользователей, возможности иранских кибергрупп для атак на критически значимые инфраструктурные объекты были довольно ограниченными. Поэтому их целями преимущественно становились менее защищенные объекты — серверы научных и коммерческих организаций, вузов, а также аккаунты сотрудников госведомств и организаций в соцсетях.

Из довольно широкого спектра комментариев для оценки реальных возможностей Ирана в сфере кибербезопасности стоит отметить два крайних момента. Во-первых, несмотря на подчеркиваемую необходимость всего лишь обеспечить собственную кибербезопасность, Иран все же стремится позиционировать свои возможности по киберпротивоборству в качестве действенного фактора воздействия на геополитических соперников. Во-вторых, западные, прежде всего американские, чиновники стремятся представить рост иранского киберпотенциала (как и его ядерной программы) в качестве жупела для обоснования геополитического давления на Тегеран и выбивания дополнительных ассигнований для реализации собственных масштабных программ по развитию киберпотенциала и оборонного сектора. При этом очевидно, что проведением довольно масштабных киберопераций против правительственных, военных и научных учреждений, экономических субъектов и инфраструктурных объектов в США, Саудовской Аравии, западноевропейских и прочих государствах Иран продемонстрировал наличие дополнительного спектра возможностей ответного реагирования на вероятную внешнюю военную агрессию.

Зарубежные источники признают, что иранские кибероперации могут служить примером довольно успешного противодействия стран третьего мира ведущим мировым державам в данной сфере. Многие эксперты рассматривают ставку Ирана на приоритетное развитие национальных компетенций в сфере кибербезопасности не только как фактор обеспечения военно-стратегического паритета с США и прочими потенциальными противниками. Также указывается, что достигнутый потенциал в сфере кибервозможностей вполне может использоваться Тегераном в качестве силового фактора в переговорном процессе с США и прочими геополитическими оппонентами.

Например, зарубежные наблюдатели отмечали видимый спад активности киберопераций, направленных на США, после заключения в 2015 г. международного соглашения по иранской ядерной программе (Joint Comprehensive Plan of Action — JCPOA). Это трактовалось в т.ч. как косвенное свидетельство связи иранских кибергрупп с госструктурами. При этом одновременно отмечался рост активности проводимых киберопераций на региональном уровне против союзников США (в первую очередь против Саудовской Аравии и Израиля), что отдельными западными наблюдателями воспринималось как сохранение косвенного давления на США. После фактического демарша в сентябре 2017 г. администрации Дональда Трампа по отказу от JCPOA американские спецслужбы указывали на риск возобновления Ираном масштабных кибератак против США, что подтверждалось активизацией деятельности иранских хакеров.

Организация системы национальной кибербезопасности Ирана

Прогрессирующий рост числа интернет-провайдеров и пользователей в Иране к началу 2000-х гг., а также вероятность использования внешними силами Интернет-сетей для информационного воздействия на внутриполитическую ситуацию в стране ориентировали иранское руководство к формированию специальных структур по контролю за интернет-пространством. Целью такой меры стал мониторинг поведения пользователей и размещаемого контента. Также были назначены ответственные за разработку национальной политики в сфере регулирования и обеспечения контроля над информационным пространством.

Так, в конце 2002 г. был организован Комитет по предписанию мер в отношении запрещенных Интернет-ресурсов. Он выступал в качестве органа, определяющего критерии запрета функционирования Интернет-ресурсов. Также был создан Комитет по надзору за запрещенными веб-ресурсами, в который входили представители Министерства разведки, Министерства культуры и исламской ориентации, Министерства юстиции. Как сообщало иранское оппозиционное движение National Council of Resistance of Iran (NCRI), к началу 2003 г. Комитет по надзору заблокировал более 15 тыс. сайтов.

Позднее, в 2003 г., Высшим советом по информационной безопасности был принят план по кибернадзору, ставший программным документом по комплексному мониторингу и контролю над киберпространством. В 2005 г. для разработки политики и стратегии технологического развития, в т.ч. в области информационной безопасности и кибертехнологий, был создан Высший совет по технологическим инновациям.

В рамках дальнейшей политики усиления контроля над киберпространством в июле 2009 г. Высшим советом культурной революции при главе государства был создан Комитет по идентификации несанкционированных сайтов. В его состав входили генеральный прокурор, глава национальной полиции, министры юстиции, культуры, разведки, телекоммуникаций, науки, руководство радиотелевизионных компаний. Позднее был создан Комитет по выявлению криминального интернет-контента, также формируемый из представителей профильных министерств и ведомств.

Обеспечение собственно кибербезопасности и проведение киберопераций изначально обеспечивались Корпусом стражей исламской революции и Министерством разведки (Департаментом технологий), однако деятельность их киберслужб носила автономный и довольно изолированный характер, преимущественно ориентированный на выполнение операций в ведомственных интересах, зачастую без осведомленности и согласования с остальными госструктурами. По данным иранского оппозиционного движения National Council of Resistance of Iran (NCRI), создание специальных сил кибербезопасности в структуре разведслужбы Корпуса стражей исламской революции (КСИР) относится к 2008–2009 гг. При этом решение о создании специальных сил кибербезопасности инициировалось на уровне Верховного совета по национальной безопасности. К этому же периоду относится установление со стороны КСИР непосредственного контроля над деятельностью идентифицированных иранских хакерских групп.

Переломным моментом для обеспечения Ираном кибербезопасности на общегосударственном уровне стала разрушительная кибератака, проведенная на объекты иранской ядерной инфраструктуры с использованием вируса Stuxnet в 2010 г. Предложение о необходимости формирования централизованной системы обеспечения национальной кибербезопасности при ведущей роли КСИР было озвучено в декабре 2010 г. Это произошло на совещании, инициированном командующим КСИР генерал-майором Мохаммадом Али Джафари и начальником сил кибербезопасности КСИР Маджидом Садекианом. Помимо киберподразделений, подчиненных непосредственно КСИР, также предлагалось формировать кибергруппы в структуре военизированного ополчения Basij и сил специального назначения Qods Force, которые должны были действовать в координации с разведывательной службой КСИР.

Также в составе «Организации пассивной гражданской обороны», существующей с 2003 г., были созданы две структуры: Командование кибербезопасности и штаб-квартира кибербезопасности. «Организация пассивной гражданской обороны» входит в структуру Генерального штаба ВС Ирана и является органом межведомственной координации и управления мероприятиями по обеспечению внутренней обороноспособности государства и гражданской обороны в случае военных действий. В свою очередь Командование кибербезопасности было организовано в ноябре 2010 г. в качестве органа управления мероприятиями по обеспечению информационной безопасности и киберзащиты. Штаб-квартира кибербезопасности была создана в октябре 2011 г. и стала играть роль национального координирующего органа по непосредственному управлению мониторингом и предотвращением кибератак на критически значимые объекты (ядерные объекты, электростанции, центры обработки данных, банки и пр.).

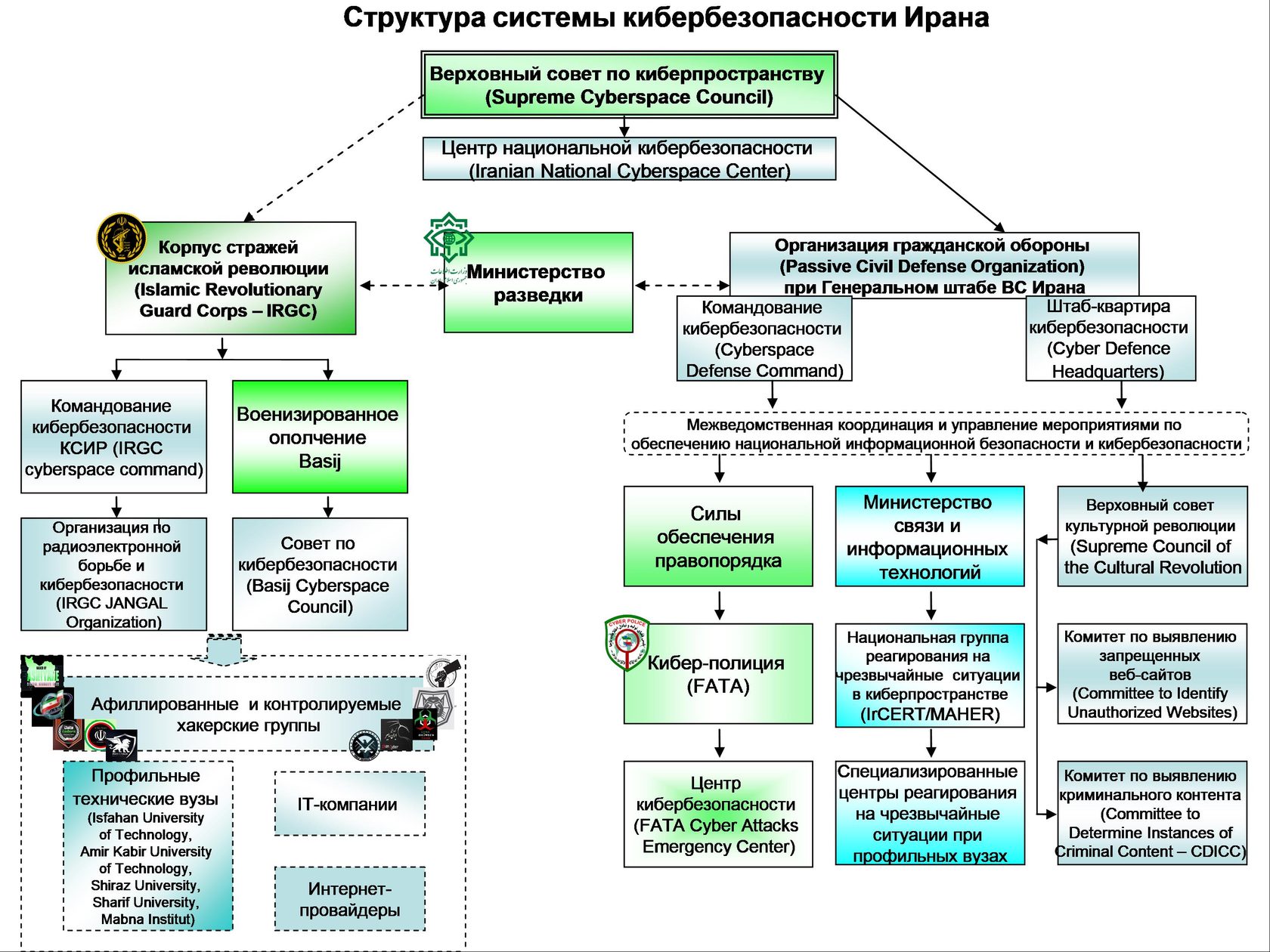

В марте 2012 г. высшим руководителем Ирана аятоллой Али Хаменеи было инициировано создание Верховного совета по киберпространству — структуры, определяющей и координирующей государственную политику в сфере кибербезопасности, возглавляемую президентом Ирана и формируемую из руководителей ключевых госструктур и ведомств — меджлиса (парламента), КСИР, Министерства разведки, Министерства науки, исследований и технологий, Министерства культуры, Министерства связи и информации, полиции, судебной системы, государственных телерадиокоммуникационных компаний, научных организаций. Известно также о создании в структуре Верховного совета по киберпространству Центра национальной кибербезопасности Ирана, который в настоящее время возглавляет Саид Махдиюн.

В структуре Министерства связи и информационных технологий Ирана в 2008 г. был создан Центр информационной безопасности MAHER (MAHER Information Security Center), отвечающий за реагирование на чрезвычайные ситуации в киберпространстве.

В 2012 г. на базе MAHER была организована национальная группа реагирования на чрезвычайные ситуации в киберпространстве Iranian National Computer Emergency Response Team — IrCERT/MAHER. В тесной координации с ней работают специализированные центры крупнейших профильных технических вузов — Исфаханского технологического университета, Технологического университета имени Амира Кабира, Ширазского университета, Технологического университета имени Шарифа. Сообщалось, что с целью обеспечения информационной безопасности данных пользователей крупнейшим иранским оператором мобильного доступа к интернету компанией Mobile Telecommunications Company of Iran (MCI) в январе 2018 г. также была создана группа реагирования на чрезвычайные ситуации MCI CERT.

В числе крупнейших базовых организаций по исследованию проблем кибербезопасности и профессиональной подготовки специалистов также упоминаются Центр информационных технологий и кибербезопасности при Тегеранском университете, Исследовательский институт по киберпространству при Университете имени Шахида Бехешти (Shahid Beheshti University), Центр перспективных информационных и телекоммуникационных технологий и Институт перспективных коммуникационных исследований, созданные при Технологическом университете имени Шарифа.

Несмотря на организацию в национальном масштабе иерархически выстроенной вертикали управления информационной и кибербезопасностью, ключевые компетенции, ресурсы и потенциал (особенно в части проведения киберопераций) в данной сфере по-прежнему сосредоточенны в структуре Корпуса стражей исламской революции.

Как упоминалось ранее, создание специальных сил кибербезопасности в структуре разведслужбы КСИР относится к 2008–2009 гг., причем решение о создании специальных сил кибербезопасности в структуре КСИР инициировалось на уровне Верховного совета по национальной безопасности. Как сообщалось иранскими оппозиционными движениями, непосредственное управление в структуре КСИР вопросами кибербезопасности и киберопераций ведется Командованием по кибербезопасности. Известно также о наличии в составе КСИР специальной структуры по радиоэлектронной борьбе и кибербезопасности — IRGC JANGAL Organization (Islamic Revolutionary Guard Corps Electronic Warfare and Cyber Defense Organization).

По информации, фигурировавшей в западных источниках, численность подразделений кибербезопасности КСИР на момент их организационного формирования составляла порядка 2400 специалистов, а годовой бюджет оценивался в 76 млн долл.

В 2010 г. в структуре подчиненного КСИР военизированного ополчения Basij также была создана собственная координирующая структура — Совет по кибербезопасности. Он был ориентирован на обеспечение информационной безопасности, проведение мониторинга и осуществление киберопераций. Зарубежными обозревателями указывалось, что непосредственное обеспечение мероприятий по информационной безопасности и проведение киберопераций, входившее в сферу ответственности Basij, осуществлялось Департаментом технологий и информации Basij. Как сообщалось, созданный в 2011 г. Совет по кибербезопасности также занимается подготовкой и вербовкой хакеров, привлекаемых для проведения кибер-операций в интересах КСИР и спецслужб.

Как обозначалось иранскими оппозиционными источниками, в структуре Министерства разведки Ирана вопросы обеспечения кибербезопасности и проведения операций по кибершпионажу находятся в ведении Департамента технологий. По данным зарубежных источников и иранской оппозиции, помимо КСИР и Министерства разведки Ирана собственная структура по кибербезопасности также имеется и в «Организации электронной промышленности Ирана» — группа Communications and Intelligence Innovation Group.

В январе 2011 г. специальное подразделение по борьбе с киберпреступностью – киберполиция (Iranian Cyber Police / FATA) — было создано в структуре иранских сил обеспечения правопорядка. В начале 2016 г. командующим силами правопорядка Ирана генерал-лейтенантом Хусейном Аштари было заявлено о создании киберполицией FATA специального центра реагирования на киберпреступления — Online Cybercrime Emergency Center. Позднее сообщалось о создании Центра реагирования на чрезвычайные ситуации в киберпространстве, в функции которого входит отражение кибератак. Помимо официально декларируемых функций борьбы с киберпреступностью, противодействия интернет-мошенничеству и кражам данных пользователей, FATA в том числе ориентирована на мониторинг социальных сетей, интернет-трафика и контента пользователей, а также проводит кибероперации и кибершпионаж против оппозиционных партий и диссидентов.

В начале 2018 г. иранскими СМИ сообщалось, что в целях правового и законодательного обеспечения национальной политики в области кибербезопасности специальный комитет по киберпространству планировалось создать в структуре парламентской комиссии по национальной безопасности и внешней политике.

Так, в конце 2002 г. был организован Комитет по предписанию мер в отношении запрещенных Интернет-ресурсов. Он выступал в качестве органа, определяющего критерии запрета функционирования Интернет-ресурсов. Также был создан Комитет по надзору за запрещенными веб-ресурсами, в который входили представители Министерства разведки, Министерства культуры и исламской ориентации, Министерства юстиции. Как сообщало иранское оппозиционное движение National Council of Resistance of Iran (NCRI), к началу 2003 г. Комитет по надзору заблокировал более 15 тыс. сайтов.

Позднее, в 2003 г., Высшим советом по информационной безопасности был принят план по кибернадзору, ставший программным документом по комплексному мониторингу и контролю над киберпространством. В 2005 г. для разработки политики и стратегии технологического развития, в т.ч. в области информационной безопасности и кибертехнологий, был создан Высший совет по технологическим инновациям.

В рамках дальнейшей политики усиления контроля над киберпространством в июле 2009 г. Высшим советом культурной революции при главе государства был создан Комитет по идентификации несанкционированных сайтов. В его состав входили генеральный прокурор, глава национальной полиции, министры юстиции, культуры, разведки, телекоммуникаций, науки, руководство радиотелевизионных компаний. Позднее был создан Комитет по выявлению криминального интернет-контента, также формируемый из представителей профильных министерств и ведомств.

Обеспечение собственно кибербезопасности и проведение киберопераций изначально обеспечивались Корпусом стражей исламской революции и Министерством разведки (Департаментом технологий), однако деятельность их киберслужб носила автономный и довольно изолированный характер, преимущественно ориентированный на выполнение операций в ведомственных интересах, зачастую без осведомленности и согласования с остальными госструктурами. По данным иранского оппозиционного движения National Council of Resistance of Iran (NCRI), создание специальных сил кибербезопасности в структуре разведслужбы Корпуса стражей исламской революции (КСИР) относится к 2008–2009 гг. При этом решение о создании специальных сил кибербезопасности инициировалось на уровне Верховного совета по национальной безопасности. К этому же периоду относится установление со стороны КСИР непосредственного контроля над деятельностью идентифицированных иранских хакерских групп.

Переломным моментом для обеспечения Ираном кибербезопасности на общегосударственном уровне стала разрушительная кибератака, проведенная на объекты иранской ядерной инфраструктуры с использованием вируса Stuxnet в 2010 г. Предложение о необходимости формирования централизованной системы обеспечения национальной кибербезопасности при ведущей роли КСИР было озвучено в декабре 2010 г. Это произошло на совещании, инициированном командующим КСИР генерал-майором Мохаммадом Али Джафари и начальником сил кибербезопасности КСИР Маджидом Садекианом. Помимо киберподразделений, подчиненных непосредственно КСИР, также предлагалось формировать кибергруппы в структуре военизированного ополчения Basij и сил специального назначения Qods Force, которые должны были действовать в координации с разведывательной службой КСИР.

Также в составе «Организации пассивной гражданской обороны», существующей с 2003 г., были созданы две структуры: Командование кибербезопасности и штаб-квартира кибербезопасности. «Организация пассивной гражданской обороны» входит в структуру Генерального штаба ВС Ирана и является органом межведомственной координации и управления мероприятиями по обеспечению внутренней обороноспособности государства и гражданской обороны в случае военных действий. В свою очередь Командование кибербезопасности было организовано в ноябре 2010 г. в качестве органа управления мероприятиями по обеспечению информационной безопасности и киберзащиты. Штаб-квартира кибербезопасности была создана в октябре 2011 г. и стала играть роль национального координирующего органа по непосредственному управлению мониторингом и предотвращением кибератак на критически значимые объекты (ядерные объекты, электростанции, центры обработки данных, банки и пр.).

В марте 2012 г. высшим руководителем Ирана аятоллой Али Хаменеи было инициировано создание Верховного совета по киберпространству — структуры, определяющей и координирующей государственную политику в сфере кибербезопасности, возглавляемую президентом Ирана и формируемую из руководителей ключевых госструктур и ведомств — меджлиса (парламента), КСИР, Министерства разведки, Министерства науки, исследований и технологий, Министерства культуры, Министерства связи и информации, полиции, судебной системы, государственных телерадиокоммуникационных компаний, научных организаций. Известно также о создании в структуре Верховного совета по киберпространству Центра национальной кибербезопасности Ирана, который в настоящее время возглавляет Саид Махдиюн.

В структуре Министерства связи и информационных технологий Ирана в 2008 г. был создан Центр информационной безопасности MAHER (MAHER Information Security Center), отвечающий за реагирование на чрезвычайные ситуации в киберпространстве.

В 2012 г. на базе MAHER была организована национальная группа реагирования на чрезвычайные ситуации в киберпространстве Iranian National Computer Emergency Response Team — IrCERT/MAHER. В тесной координации с ней работают специализированные центры крупнейших профильных технических вузов — Исфаханского технологического университета, Технологического университета имени Амира Кабира, Ширазского университета, Технологического университета имени Шарифа. Сообщалось, что с целью обеспечения информационной безопасности данных пользователей крупнейшим иранским оператором мобильного доступа к интернету компанией Mobile Telecommunications Company of Iran (MCI) в январе 2018 г. также была создана группа реагирования на чрезвычайные ситуации MCI CERT.

В числе крупнейших базовых организаций по исследованию проблем кибербезопасности и профессиональной подготовки специалистов также упоминаются Центр информационных технологий и кибербезопасности при Тегеранском университете, Исследовательский институт по киберпространству при Университете имени Шахида Бехешти (Shahid Beheshti University), Центр перспективных информационных и телекоммуникационных технологий и Институт перспективных коммуникационных исследований, созданные при Технологическом университете имени Шарифа.

Несмотря на организацию в национальном масштабе иерархически выстроенной вертикали управления информационной и кибербезопасностью, ключевые компетенции, ресурсы и потенциал (особенно в части проведения киберопераций) в данной сфере по-прежнему сосредоточенны в структуре Корпуса стражей исламской революции.

Как упоминалось ранее, создание специальных сил кибербезопасности в структуре разведслужбы КСИР относится к 2008–2009 гг., причем решение о создании специальных сил кибербезопасности в структуре КСИР инициировалось на уровне Верховного совета по национальной безопасности. Как сообщалось иранскими оппозиционными движениями, непосредственное управление в структуре КСИР вопросами кибербезопасности и киберопераций ведется Командованием по кибербезопасности. Известно также о наличии в составе КСИР специальной структуры по радиоэлектронной борьбе и кибербезопасности — IRGC JANGAL Organization (Islamic Revolutionary Guard Corps Electronic Warfare and Cyber Defense Organization).

По информации, фигурировавшей в западных источниках, численность подразделений кибербезопасности КСИР на момент их организационного формирования составляла порядка 2400 специалистов, а годовой бюджет оценивался в 76 млн долл.

В 2010 г. в структуре подчиненного КСИР военизированного ополчения Basij также была создана собственная координирующая структура — Совет по кибербезопасности. Он был ориентирован на обеспечение информационной безопасности, проведение мониторинга и осуществление киберопераций. Зарубежными обозревателями указывалось, что непосредственное обеспечение мероприятий по информационной безопасности и проведение киберопераций, входившее в сферу ответственности Basij, осуществлялось Департаментом технологий и информации Basij. Как сообщалось, созданный в 2011 г. Совет по кибербезопасности также занимается подготовкой и вербовкой хакеров, привлекаемых для проведения кибер-операций в интересах КСИР и спецслужб.

Как обозначалось иранскими оппозиционными источниками, в структуре Министерства разведки Ирана вопросы обеспечения кибербезопасности и проведения операций по кибершпионажу находятся в ведении Департамента технологий. По данным зарубежных источников и иранской оппозиции, помимо КСИР и Министерства разведки Ирана собственная структура по кибербезопасности также имеется и в «Организации электронной промышленности Ирана» — группа Communications and Intelligence Innovation Group.

В январе 2011 г. специальное подразделение по борьбе с киберпреступностью – киберполиция (Iranian Cyber Police / FATA) — было создано в структуре иранских сил обеспечения правопорядка. В начале 2016 г. командующим силами правопорядка Ирана генерал-лейтенантом Хусейном Аштари было заявлено о создании киберполицией FATA специального центра реагирования на киберпреступления — Online Cybercrime Emergency Center. Позднее сообщалось о создании Центра реагирования на чрезвычайные ситуации в киберпространстве, в функции которого входит отражение кибератак. Помимо официально декларируемых функций борьбы с киберпреступностью, противодействия интернет-мошенничеству и кражам данных пользователей, FATA в том числе ориентирована на мониторинг социальных сетей, интернет-трафика и контента пользователей, а также проводит кибероперации и кибершпионаж против оппозиционных партий и диссидентов.

В начале 2018 г. иранскими СМИ сообщалось, что в целях правового и законодательного обеспечения национальной политики в области кибербезопасности специальный комитет по киберпространству планировалось создать в структуре парламентской комиссии по национальной безопасности и внешней политике.

Национальная инфраструктура кибербезопасности Ирана: компетенции и потенциал

Информационные сети и инфраструктура профильных иранских госструктур, специализированных организаций и информационных центров составляют базис обеспечения национальной информационной безопасности от внешних вторжений. Координирующие функции в вопросах мониторинга и управления мероприятиями по обеспечению информационной безопасности и киберзащиты выполняют головные структуры в виде Центра национальной кибербезопасности Ирана (Iranian National Cyberspace Center), Верховного совета по киберпространству, Командования кибербезопасности (Cyber Defense Command) и штаб-квартиры кибербезопасности (Сyber Defence Headquarters). Все они входят в «Организацию пассивной гражданской обороны» (Passive Civil Defense Organization).

Непосредственное функциональное обеспечение информационной безопасности и киберзащиты осуществляется Национальной группой реагирования на чрезвычайные ситуации в киберпространстве IrCERT/MAHER и входящими в ее структуру специализированными центрами крупнейших профильных технических вузов. В число последних входят Исфаханский технологический университет (Isfahan University of Technology CERT), Технологический университет имени Амир-Кабира (Amirkabir University of Technology CERT), Ширазский университет (Shiraz University CERT), Технологический университет имени Шарифа (Sharif University CERT). Также вопросами кибербезопаности занимается входящая в состав IrCERT/MAHER группа реагирования на чрезвычайные ситуации MCI CERT. В части обеспечения борьбы с киберпреступностью и противодействия интернет-мошенничеству также задействована инфраструктура киберполиции FATA, в т. ч. ее специальные структуры — Центр реагирования на киберпреступления (Online Cybercrime Emergency Center) и Центр реагирования на чрезвычайные ситуации в киберпространстве (Cyber Attacks Emergency Center), в функции которого входит отражение кибератак.

Компетенции в сегменте проведения киберопераций (акций пропагандистского характера и операций по блокированию веб-ресурсов, кибершпионажу в отношении внутренних и внешних объектов) сосредоточены в структуре Корпуса стражей исламской революции, подчиненной ей организации военизированного ополчения Basij и Министерства разведки Ирана. Для мониторинга социальных сетей, интернет-трафика и контента пользователей, а также проведения киберопераций и кибершпионажа против оппозиционных партий и диссидентов также используется аппарат и сетевая инфраструктура киберполиции FATA.

Непосредственное функциональное обеспечение информационной безопасности и киберзащиты осуществляется Национальной группой реагирования на чрезвычайные ситуации в киберпространстве IrCERT/MAHER и входящими в ее структуру специализированными центрами крупнейших профильных технических вузов. В число последних входят Исфаханский технологический университет (Isfahan University of Technology CERT), Технологический университет имени Амир-Кабира (Amirkabir University of Technology CERT), Ширазский университет (Shiraz University CERT), Технологический университет имени Шарифа (Sharif University CERT). Также вопросами кибербезопаности занимается входящая в состав IrCERT/MAHER группа реагирования на чрезвычайные ситуации MCI CERT. В части обеспечения борьбы с киберпреступностью и противодействия интернет-мошенничеству также задействована инфраструктура киберполиции FATA, в т. ч. ее специальные структуры — Центр реагирования на киберпреступления (Online Cybercrime Emergency Center) и Центр реагирования на чрезвычайные ситуации в киберпространстве (Cyber Attacks Emergency Center), в функции которого входит отражение кибератак.

Компетенции в сегменте проведения киберопераций (акций пропагандистского характера и операций по блокированию веб-ресурсов, кибершпионажу в отношении внутренних и внешних объектов) сосредоточены в структуре Корпуса стражей исламской революции, подчиненной ей организации военизированного ополчения Basij и Министерства разведки Ирана. Для мониторинга социальных сетей, интернет-трафика и контента пользователей, а также проведения киберопераций и кибершпионажа против оппозиционных партий и диссидентов также используется аппарат и сетевая инфраструктура киберполиции FATA.

Как упоминалось ранее, непосредственное управление вопросами кибербезопасности и киберопераций в структуре КСИР ведется командованием по кибербезопасности (IRGC Cyberspace Command), а также специальной структурой по радиоэлектронной борьбе и кибербезопасности — IRGC JANGAL Organization (Islamic Revolutionary Guard Corps Electronic Warfare and Cyber Defense Organization/IRGC JANGAL Organization). В структуре подчиненного КСИР военизированного ополчения Basij функции управления и инфраструктурного обеспечения мероприятий по информационной безопасности, проведению мониторинга и осуществлению киберопераций находится в ведении Совета по кибербезопасности (Basij Cyber Council). Непосредственное проведение киберопераций, входящее в сферу ответственности Basij, осуществлялось

Департаментом технологий и информации данной организации (Basij Technology and Information Department), который, как сообщалось, был создан в 2011 г.

Согласно данным, приводившимся иранскими оппозиционным движением «Национальный совет сопротивления Ирана» (National Council of Resistance of Iran) и западными источниками, крупнейшим инфраструктурным объектом КСИР по обеспечению кибербезопасности и проведения киберопераций является база Ammar Cyber Base (Ammar Cyberspace base), также обозначаемая как Ammar Cyber Headquarters. Ее командующий — Мехди Таеб, заместитель – Алиреза Панахиан. Западными исследователями также сообщалось о наличии батальона киберопераций Cyberspace Cultural Operations Battalions в составе расквартированного в Тегеране из состава КСИР корпуса Muhammad-Rasul-Allah Corps (MRAC). Он ориентирован на проведение мониторинга и контроля за медиа- и интернет-ресурсами в Тегеране.

Западными исследователями указывалось, что большая часть иранской IT-инфраструктуры, используемой для проведения пропагандистских акций в интернете и киберопераций, поддерживается специалистами ополчения Basij. Частью этой инфраструктуры являются и веб-сайты региональных командований КСИР (всего 31 региональное командование, в каждой из провинций Ирана) с доменными адресами www.province.basij.ir.

Также отмечается, что для кибератак иранские хакеры используют IT-инфраструктуры иранских технических вузов, имеющих свои центры по информационной безопасности. В частности, западные источники на основании мониторинга идентифицированных при проведении кибератак IP-адресов на территории Ирана и использовавшихся доменов, указывали на проведение кибератак с IP-адресов связанных с Технологическим университетом имени Шарифа (Sharif University), Mabna Institut, а также Университета имени имама Хусейна (Imam Hossein University – IHU). Примечательно, что первые два из них внесены США в санкционные списки иранских организаций, причастных к хакерским атакам. К примеру, Министерством юстиции США в марте 2018 г. указывалось на причастность афиллированного с КСИР института Mabna Institute к массовым кибервторжениям в компьютерные системы и кражам баз данных. Объектами атаки стали примерно 144 американских университетов и не менее чем 176-ти университетов из 21-й страны мира, а также 47 американских и иностранных компаний. В результате операций из баз данных было украдено более 31 Тбайт информации, а финансовый ущерб оценивался в 3,4 млрд долл.

Западные источники также отмечали, что иранскими кибергруппами при проведении хакерских атак активно использовались веб-ресурсы, размещавшиеся за рубежом. В частности, часть интернет-инфраструктуры и сайтов группы Ashiyane Digital Security Team базировалась на хостинге американских и германских провайдеров. Группой CopyKittens фишинговые рассылки проводились с IP-адресов, зарегистрированных в США, Канаде, Израиле Франции, Нидерландах и России. ФБР США в июле 2017 г. были опубликованы данные о сети серверной инфраструктуры на территории США, включавшей 87 IP-адресов и 136 специально зарегистрированных доменов, использовавшихся иранскими хакерскими группами для атак на компьютерные сети государственных учреждений и коммерческих компаний в США, Европе и на Ближнем Востоке. Доменные адреса использовались для фишинговых рассылок по электронной почте и атак типа «watering hole».

Помимо развития инфраструктурного обеспечения информационных сетей и ресурсов, серьезные и целенаправленные усилия прилагаются Ираном в части обеспечения самостоятельности в разработке программного обеспечения, в том числе антивирусных программ. Министерством связи и информационных технологий Ирана после серии кибератак на иранские инфраструктурные объекты в 2010–2012 гг. был введен запрет на приобретение антивирусного программного обеспечения зарубежной разработки и инициирована разработка национальных программных продуктов. К примеру, по оценкам зарубежных специалистов, долгое время основным инструментом для мониторинга и фильтрации интернет-контента для иранских спецслужб было специализированное ПО SmartFilter, разработанное американской компанией Secure Computing Corporation. При этом сама компания отрицала какие-либо поставки и указывала на использование Ираном нелицензионных копий. Примерно с 2006 г. отмечалось использование модифицированной иранскими специалистами версии ПО SmartFilter: она была оптимизирована для фильтрации сайтов на персидском языке и англоязычных сайтов. Позднее сообщалось о самостоятельной разработке Ираном аппаратных комплексов и программного обеспечения для мониторинга и фильтрации интернет-контента. В апреле 2011 г. иранскими СМИ сообщалось, что иранская компания Amnafzar Ltd. Разработала интернет-фильтр Separ с функцией программного изменения режимов. В январе 2013 г. иранская полиция анонсировала разработку «интеллектуального программного обеспечения», обеспечивающего мониторинг и контроль за доступом пользователей к контенту интернет-сайтов и социальным сетям.

Западными источниками сообщалось, что в 2016 г. Министерство связи и информационных технологий ассигновало 1 трлн риалов (33 млн долл.) на создание системы по мониторингу и фильтрации интернет-контента. При этом отмечалось, что повышению эффективности контроля за интернет-трафиком способствует сама специфика доступа к сети, предоставляемая интернет-провайдерами через инфраструктуру контролируемой государством, крупнейшей иранской телекоммуникационной компании Telecommunication Company of Iran (TCI).

Как сообщалось национальными СМИ, к созданию собственного антивирусного ПО, в т. ч. для обеспечения кибербезопасности инфраструктурных объектов, Иран приступил в 2010 г. Разработки велись группой реагирования на чрезвычайные ситуации при Ширазском университете. В феврале 2012 г. Иран принял радикальное решение и полностью запретил приобретать зарубежное антивирусное ПО. Целью данной меры была независимость от зарубежного ПО в сфере обеспечения кибербезопасности и исключение возможности получения несанкционированного доступа к национальным информационным системам с его помощью. При этом Иран периодически заявляет об оригинальных разработках специальных программных продуктов для защиты информационных сетей и серверов. В частности, отмечалось, что еще в 2009 г. хакерским сообществом Ashiyane был разработан межсетевой экран (файервол) Apadana в качестве альтернативы используемым брандмауэрам разработки зарубежных компаний. В ноябре–декабре 2011 г. директор Организации пассивной обороны Голам Реза Джалали сообщил иранским СМИ о разработке антивирусной программы для очистки систем, пораженных вирусом Duqu. В мае 2012 г. Национальной группой реагирования на чрезвычайные ситуации в киберпространстве Iranian National Computer Emergency Response Team (IrCERT/MAHER) было заявлено о разработке антивирусного программного обеспечения, специально оптимизированного для выявления и нейтрализации вредоносного вируса Flame в компьютерных сетях.

В декабре 2013 г. министром обороны Ирана Хосейном Дехганом были представлены 12 новых программных продуктов, разработанных для кибербезопасности, в частности антивирусное программное обеспечение Padvish, разработанное компанией Amnpardaz Co. В мае 2017 г. иранскими источниками сообщалось, что разработанная в 2016 г. обновленная версия ПО Padvish показала высокую эффективность в выявлении и нейтрализации программы-кибервымогателя WannaCry, жертвами которой в тот период стали сотни тысяч пользователей в более чем 100 странах мира.

Несмотря на демонстрацию поступательного развития компетенций Ирана в сегменте программных средств обеспечения информационной безопасности, зарубежные исследователи указывают на отставание Ирана в части оснащенности техническими (аппаратными) средствами обеспечения контроля за информационными сетями и киберинфраструктурой. Это подтверждалось сохраняющейся зависимостью Ирана от зарубежных закупок аппаратно-программных средств.

Стоит также отметить, что ввиду действовавшего в последние годы режима международных санкций и отдельных санкционных ограничений со стороны США и западноевропейских государств, практически единственным зарубежным поставщиком телекоммуникационных программно-аппаратных средств в Иран стал Китай. В частности, сообщалось о закупке в 2010 г. телекоммуникационной компанией Ирана Telecommunications Company of Iran (TCI) у китайской компании ZTE Corporation интегрированной системы мониторинга ZXMT. Посредством прослушивания голосовой связи, перехвата текстовых сообщений, а также мониторинга веб-трафика и контента данная система обеспечивает мониторинг информации, передаваемой по компьютерным сетям, а также линиям стационарной и сотовой связи. Стоимость закупки составила 98,6 млн евро/130,6 млн долл. При этом большая часть номенклатуры оборудования и программного обеспечения была произведена американскими компаниями Hewlett Packard, Symantec, Microsoft, Dell и Cisco. Номенклатура поставок включала серверы Hewlett Packard ProLiant DL380 G7, принтеры HP LaserJet P2055dn, дисковые системы хранения данных HP 2000sa G2 Modular Smart Array, серверные контроллеры HP SC08Ge Host Bus Adapter, антивирусные программные комплексы для серверов и рабочих станций Symantec Endpoint Protection, системы управления базами данных Microsoft SQL Server 2005, серверные операционные системы Microsoft Windows Server 2003, операционные системы для ПК Microsoft Windows 7 Professional, широкоэкранные плоскопанельные дисплеи производства компании Dell, рабочие станции Dell T3500, системы управления базами данных Oracle 10g Enterprise Edition и Oracle 9i Enterprise Edition 9.2 для ОС Linux, многоуровневые матричные коммутаторы Cisco MDS 9124.

В июне 2011 г. Telecommunication Company of Iran (TCI) заключила еще один контракт с ZTE Corporation на закупку телекоммуникационного оборудования и программного обеспечения стоимостью 8 млн евро (10,5 млн долл.), включавшем порядка 20 номенклатурных позиций разработки и производства американских компаний, запрещенных США к экспорту в Иран (в частности, серверов производства IBM, коммутаторов производства Cisco Systems Inc и Brocade Communications Systems Inc., программного обеспечения для управления базами данных Oracle и EMC Corp, антивирусного ПО Symantec Corporation, файерволов Juniper Networks). Отмечалось, что большую часть контракта составляли серверы (30 единиц) и вспомогательное оборудование производства IBM на сумму более 6,8 млн евро (8,9 млн долл).

После преодоления последствий серии кибератак на объекты иранской ядерной инфраструктуры в 2010–2012 гг. Ираном декларировался поступательный рост потенциала и возможностей противодействия внешним киберугрозам. В части роста потенциала кибербезопасности иранскими официальными СМИ отмечалось, что, несмотря на продолжающиеся многочисленные попытки кибератак на иранские информационные ресурсы из-за рубежа, Ирану удается успешно им противостоять.

Уже в декабре 2012 г. заместитель командующего сил правопорядка Ирана Ахмад Реза Радан заявил, что Иран входит в число стран, наиболее успешно противодействующих киберугрозам: он выявляет до 60% кибератак, тогда как в других странах этот показатель не превышает 21–25%. В конце 2014 г. иранские официальные источники, цитировавшиеся иранской телекомпанией PressTV, отмечали, что на протяжении года иранскими службами кибербезопасности ежедневно отражалось более 1000 кибератак на национальные IT-ресурсы. В 2015 г. иранские источники сообщали, что ежедневно киберполицией FATA и прочими службами по обеспечению кибербезопасности выявляется до 10000 кибератак на иранские IT-ресурсы. При этом указывалось, что большая часть из них успешно нейтрализуется. Можно отметить, что столь позитивные оценки косвенно подтверждалось практическим отсутствием каких-либо крупных успешных случаев проникновения зарубежных акторов на объекты иранской киберинфраструктуры в тот период.

По данным, приводившимся начальником киберполиции FATA бригадным генералом Сейедом Хадианфаром, за 2017 г. (период март 2017г. – март 2018 г.) было выявлено 7525 кибератак (в т. ч. 296 крупных) на инфраструктурные объекты Ирана. В их числе были атаки на информационные сети госучреждений, банков и финансовых организаций, телекоммуникационной инфраструктуры, объектов жизнеобеспечения. При этом было отмечено, что практически все кибератаки были пресечены и не нанесли заметного ущерба.

Департаментом технологий и информации данной организации (Basij Technology and Information Department), который, как сообщалось, был создан в 2011 г.

Согласно данным, приводившимся иранскими оппозиционным движением «Национальный совет сопротивления Ирана» (National Council of Resistance of Iran) и западными источниками, крупнейшим инфраструктурным объектом КСИР по обеспечению кибербезопасности и проведения киберопераций является база Ammar Cyber Base (Ammar Cyberspace base), также обозначаемая как Ammar Cyber Headquarters. Ее командующий — Мехди Таеб, заместитель – Алиреза Панахиан. Западными исследователями также сообщалось о наличии батальона киберопераций Cyberspace Cultural Operations Battalions в составе расквартированного в Тегеране из состава КСИР корпуса Muhammad-Rasul-Allah Corps (MRAC). Он ориентирован на проведение мониторинга и контроля за медиа- и интернет-ресурсами в Тегеране.

Западными исследователями указывалось, что большая часть иранской IT-инфраструктуры, используемой для проведения пропагандистских акций в интернете и киберопераций, поддерживается специалистами ополчения Basij. Частью этой инфраструктуры являются и веб-сайты региональных командований КСИР (всего 31 региональное командование, в каждой из провинций Ирана) с доменными адресами www.province.basij.ir.

Также отмечается, что для кибератак иранские хакеры используют IT-инфраструктуры иранских технических вузов, имеющих свои центры по информационной безопасности. В частности, западные источники на основании мониторинга идентифицированных при проведении кибератак IP-адресов на территории Ирана и использовавшихся доменов, указывали на проведение кибератак с IP-адресов связанных с Технологическим университетом имени Шарифа (Sharif University), Mabna Institut, а также Университета имени имама Хусейна (Imam Hossein University – IHU). Примечательно, что первые два из них внесены США в санкционные списки иранских организаций, причастных к хакерским атакам. К примеру, Министерством юстиции США в марте 2018 г. указывалось на причастность афиллированного с КСИР института Mabna Institute к массовым кибервторжениям в компьютерные системы и кражам баз данных. Объектами атаки стали примерно 144 американских университетов и не менее чем 176-ти университетов из 21-й страны мира, а также 47 американских и иностранных компаний. В результате операций из баз данных было украдено более 31 Тбайт информации, а финансовый ущерб оценивался в 3,4 млрд долл.

Западные источники также отмечали, что иранскими кибергруппами при проведении хакерских атак активно использовались веб-ресурсы, размещавшиеся за рубежом. В частности, часть интернет-инфраструктуры и сайтов группы Ashiyane Digital Security Team базировалась на хостинге американских и германских провайдеров. Группой CopyKittens фишинговые рассылки проводились с IP-адресов, зарегистрированных в США, Канаде, Израиле Франции, Нидерландах и России. ФБР США в июле 2017 г. были опубликованы данные о сети серверной инфраструктуры на территории США, включавшей 87 IP-адресов и 136 специально зарегистрированных доменов, использовавшихся иранскими хакерскими группами для атак на компьютерные сети государственных учреждений и коммерческих компаний в США, Европе и на Ближнем Востоке. Доменные адреса использовались для фишинговых рассылок по электронной почте и атак типа «watering hole».

Помимо развития инфраструктурного обеспечения информационных сетей и ресурсов, серьезные и целенаправленные усилия прилагаются Ираном в части обеспечения самостоятельности в разработке программного обеспечения, в том числе антивирусных программ. Министерством связи и информационных технологий Ирана после серии кибератак на иранские инфраструктурные объекты в 2010–2012 гг. был введен запрет на приобретение антивирусного программного обеспечения зарубежной разработки и инициирована разработка национальных программных продуктов. К примеру, по оценкам зарубежных специалистов, долгое время основным инструментом для мониторинга и фильтрации интернет-контента для иранских спецслужб было специализированное ПО SmartFilter, разработанное американской компанией Secure Computing Corporation. При этом сама компания отрицала какие-либо поставки и указывала на использование Ираном нелицензионных копий. Примерно с 2006 г. отмечалось использование модифицированной иранскими специалистами версии ПО SmartFilter: она была оптимизирована для фильтрации сайтов на персидском языке и англоязычных сайтов. Позднее сообщалось о самостоятельной разработке Ираном аппаратных комплексов и программного обеспечения для мониторинга и фильтрации интернет-контента. В апреле 2011 г. иранскими СМИ сообщалось, что иранская компания Amnafzar Ltd. Разработала интернет-фильтр Separ с функцией программного изменения режимов. В январе 2013 г. иранская полиция анонсировала разработку «интеллектуального программного обеспечения», обеспечивающего мониторинг и контроль за доступом пользователей к контенту интернет-сайтов и социальным сетям.

Западными источниками сообщалось, что в 2016 г. Министерство связи и информационных технологий ассигновало 1 трлн риалов (33 млн долл.) на создание системы по мониторингу и фильтрации интернет-контента. При этом отмечалось, что повышению эффективности контроля за интернет-трафиком способствует сама специфика доступа к сети, предоставляемая интернет-провайдерами через инфраструктуру контролируемой государством, крупнейшей иранской телекоммуникационной компании Telecommunication Company of Iran (TCI).

Как сообщалось национальными СМИ, к созданию собственного антивирусного ПО, в т. ч. для обеспечения кибербезопасности инфраструктурных объектов, Иран приступил в 2010 г. Разработки велись группой реагирования на чрезвычайные ситуации при Ширазском университете. В феврале 2012 г. Иран принял радикальное решение и полностью запретил приобретать зарубежное антивирусное ПО. Целью данной меры была независимость от зарубежного ПО в сфере обеспечения кибербезопасности и исключение возможности получения несанкционированного доступа к национальным информационным системам с его помощью. При этом Иран периодически заявляет об оригинальных разработках специальных программных продуктов для защиты информационных сетей и серверов. В частности, отмечалось, что еще в 2009 г. хакерским сообществом Ashiyane был разработан межсетевой экран (файервол) Apadana в качестве альтернативы используемым брандмауэрам разработки зарубежных компаний. В ноябре–декабре 2011 г. директор Организации пассивной обороны Голам Реза Джалали сообщил иранским СМИ о разработке антивирусной программы для очистки систем, пораженных вирусом Duqu. В мае 2012 г. Национальной группой реагирования на чрезвычайные ситуации в киберпространстве Iranian National Computer Emergency Response Team (IrCERT/MAHER) было заявлено о разработке антивирусного программного обеспечения, специально оптимизированного для выявления и нейтрализации вредоносного вируса Flame в компьютерных сетях.

В декабре 2013 г. министром обороны Ирана Хосейном Дехганом были представлены 12 новых программных продуктов, разработанных для кибербезопасности, в частности антивирусное программное обеспечение Padvish, разработанное компанией Amnpardaz Co. В мае 2017 г. иранскими источниками сообщалось, что разработанная в 2016 г. обновленная версия ПО Padvish показала высокую эффективность в выявлении и нейтрализации программы-кибервымогателя WannaCry, жертвами которой в тот период стали сотни тысяч пользователей в более чем 100 странах мира.

Несмотря на демонстрацию поступательного развития компетенций Ирана в сегменте программных средств обеспечения информационной безопасности, зарубежные исследователи указывают на отставание Ирана в части оснащенности техническими (аппаратными) средствами обеспечения контроля за информационными сетями и киберинфраструктурой. Это подтверждалось сохраняющейся зависимостью Ирана от зарубежных закупок аппаратно-программных средств.

Стоит также отметить, что ввиду действовавшего в последние годы режима международных санкций и отдельных санкционных ограничений со стороны США и западноевропейских государств, практически единственным зарубежным поставщиком телекоммуникационных программно-аппаратных средств в Иран стал Китай. В частности, сообщалось о закупке в 2010 г. телекоммуникационной компанией Ирана Telecommunications Company of Iran (TCI) у китайской компании ZTE Corporation интегрированной системы мониторинга ZXMT. Посредством прослушивания голосовой связи, перехвата текстовых сообщений, а также мониторинга веб-трафика и контента данная система обеспечивает мониторинг информации, передаваемой по компьютерным сетям, а также линиям стационарной и сотовой связи. Стоимость закупки составила 98,6 млн евро/130,6 млн долл. При этом большая часть номенклатуры оборудования и программного обеспечения была произведена американскими компаниями Hewlett Packard, Symantec, Microsoft, Dell и Cisco. Номенклатура поставок включала серверы Hewlett Packard ProLiant DL380 G7, принтеры HP LaserJet P2055dn, дисковые системы хранения данных HP 2000sa G2 Modular Smart Array, серверные контроллеры HP SC08Ge Host Bus Adapter, антивирусные программные комплексы для серверов и рабочих станций Symantec Endpoint Protection, системы управления базами данных Microsoft SQL Server 2005, серверные операционные системы Microsoft Windows Server 2003, операционные системы для ПК Microsoft Windows 7 Professional, широкоэкранные плоскопанельные дисплеи производства компании Dell, рабочие станции Dell T3500, системы управления базами данных Oracle 10g Enterprise Edition и Oracle 9i Enterprise Edition 9.2 для ОС Linux, многоуровневые матричные коммутаторы Cisco MDS 9124.